Le greffier.

« Monsieur Serge Aumont, Comité des Réseaux Universitaires. »

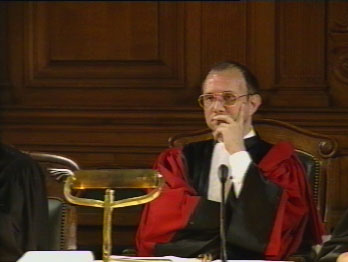

Le président.

« Je vais vous demander votre nom, votre prénom.

- - Serge Aumont.

- Serge Aumont.

-- Votre âge ?

-- 38 ans.

-- Votre profession ?

-- Ingénieur réseau dans les universités françaises.

-- Votre domicile professionnel, la ville…

-- Rennes.

-- Est-ce que vous connaissiez Internet avant les faits qui lui sont reprochés ?

-- Il serait difficile pour moi de dire que non, étant donné que c'est mon métier de travailler sur Internet depuis une dizaine d'années.

-- Vous n'êtes ni parent ni allié ni au service de l'accusée. Avez-vous gardé votre libre-arbitre sur votre déposition ?

-- Je pense que oui. Vous allez en avoir l'illustration.

-- Vous jurez que vous allez parler sans haine et sans crainte, de dire toute la vérité, rien que la vérité. Levez la main droite et dites : je le jure.

-- Je le jure !

-- Monsieur Aumont, j'ai lu dans le dossier que vous estimiez que le spam -- c'est-à-dire l'utilisation de la publicité non désirée ou des envois de fichiers que vous ne souhaitez pas -- pour les universités et les grandes écoles représentait un coût de plusieurs millions de francs par an. Est-ce que vous pouvez nous expliquer cela ? »

Serge Aumont.

« Oui. Pour cette année c'est assez évident. Tout d'abord, je voudrais illustrer un petit peu l'imagination féconde d'Internet pour avoir inventé ce mot spam. Le spam, c'est une marque déposée de charcuterie immonde que même la population anglaise ne voulait pas consommer pendant la guerre mais qui lui était imposée comme unique nourriture dans cette période difficile. C'est donc quelque chose qui est imposé aux gens et qui est ignoble.

Le spam, dont l'émergence est dramatique depuis deux ans, se chiffre en millions de messages. Chaque message pris individuellement, quand il n'est pas proprement scandaleux -- je donnerai quelques exemples où un message seul est lui-même condamnable -- est perçu comme un peu envahissant. Mais finalement on trouve qu'il n'y a pas de quoi fouetter un chat. On clique sur le bouton détruire et on passe au message suivant.

Seulement, à force de devoir faire le tri entre les messages pertinents dont on espère faire la lecture et ces messages non sollicités et inutiles, on finit par détruire assez souvent des messages importants car l'identification d'un spam en quelques secondes est parfois sujette à erreur.

Autre dimension tout à fait désastreuse du spam : le spam coûte à son destinataire. Le spam coûte assez peu à son émetteur mais coûte très cher à son destinataire. Que diriez-vous si le marchand de cuisine ou le ravaleur de façade téléphonait en PCV chez vous pour vous démarcher et essayer de vous vendre une cuisine ? C'est pourtant exactement ce qui se passe quand vous prenez l'initiative d'une communication téléphonique pour relever votre courrier et que celui-ci ne contient qu'un spam. Vous voyez que c'est vous, destinataire, qui supportez le coût de cette chose que vous ne voulez pas recevoir.

Mais le coût, là encore, paraît assez mesquin si on regarde labande passante utilisée par ces messages dans le réseau des universités. Même comptés en millions, cela représente un pourcentage très faible, parce  qu'un message c'est peu encombrant, au moins au plan technique.

qu'un message c'est peu encombrant, au moins au plan technique.

Ceci dit, vu les inconvénients du spam, on ne peut pas l'ignorer. On est absolument tenu, au niveau de l'infrastructure des réseaux, d'essayer de prévenir son flot. Il faut mettre en place des systèmes de lutte qui sont assez complexes, qui demandent une expertise non négligeable et qui ne sont pas sans inconvénient sur l'infrastructure du réseau lui-même.

Cela demande plusieurs semaines de travail à un expert réseau pour mettre en place un filtre limitant l'impact du spam. Et il faut multiplier ces semaines de travail pour couvrir les cent quarante et quelques établissements d'enseignement supérieur et de recherche. Il faut répéter le travail au niveau de chaque laboratoire quand ces établissements sont grands, au niveau de chaque campus quand les établissements sont dispersés ! Je ne suis pas un expert économique… mais si je chiffrais ce travail, pour cette année -- où le phénomène est apparu --, je suis absolument certain que cela coûterait des millions de francs.

Voilà ce que je peux dire sur le spam. Cela m'incite à aborder un deuxième point qui est l'origine du spam.

Actuellement sur Internet, il y a des gens qui proposent un service permettant de spammer des millions de personnes pour trois sous ! La semaine dernière, j'ai reçu une proposition -- par voie de spam -- pour devenir moi-même spammeur : un million d'adresses pour trois cent cinquante dollars ! C'est le tarif ! Et encore, cela me paraît un peu cher, je pense qu'un bon technicien peut faire pour moins.

Vous pouvez évidemment imaginer que le seuil de rentabilité, à un coût aussi faible par destination, est atteint avec un pourcentage de retour de vente extrêmement faible. Il suffit de quelques ventes réussies pour rentabiliser les trois cent cinquante dollars. On peut donc redouter le pire sur le volume de spam à venir.

Comment ces entreprises et comment les spammeurs se procurent-ils des millions d'adresses électroniques ? Nous avons fait des études sur ces questions là et il s'avère que les méthodes sont extrêmement simples quand on ne cherche pas à cibler, quand on préfère arroser largement les destinataires.

Il suffit, par exemple, de capter toutes les adresses électroniques de personnes qui se sont exprimées au moins une fois dans un forum, un news group. Ces messages -- avec les adresses -- sont diffusés partout dans le réseau et notamment chez les spammeurs. Ils disposent ainsi de millions d'adresses gratuites fournies quotidiennement par Internet, sans aucun recours possible de notre part.

Pour nous protéger, nous devrions renoncer à utiliser les outils que nous avons conçus, notamment les news qui ont été mises en place par les réseaux de la recherche.

Autre source d'adresses pour faire du spam : les robots qui surfent automatiquement sur les pages Web et qui captent toutes les adresses électroniques qu'elles contiennent. Ces adresses  sont particulièrement fiables puisqu'on prend soin de ne pas publier une adresse erronée dans sa home page.

sont particulièrement fiables puisqu'on prend soin de ne pas publier une adresse erronée dans sa home page.

Vous voyez donc là des sources tout à fait inquiétantes. Il y a aussi des sources beaucoup plus perverses qui proviennent d'un certain nombre de techniques de fichage des personnes. Nous ne sommes pas anonymes quand nous surfons sur Internet. Quand nous utilisons un serveur, nous y laissons une trace.

Il y a bien sûr les cookies dont on a déjà parlé. Les cookies, c'est un peu l'arbre qui cache la forêt : c'est une information que vous contrôlez puisqu'elle est envoyée à votre logiciel client. Il est maintenant possible de les refuser et, en tout état de cause, de les détruire.

Mais il y a des informations qui vous échappent complètement : toutes les informations consécutives à vos recherches, notamment si vous utilisez un robot de recherche. Sur ce robot, on peut conserver la trace de la recherche et on connaîtra ainsi, de proche en proche, vos centres d'intérêt.

Je me suis amusé, par exemple, à chercher le nom des membres de la cour dans les serveurs de news . On peut ainsi savoir lesquels d'entre-vous s'intéressent à tels ou tels sujets débattus sur le réseau. Ceci est à la disposition d'absolument tout le monde.

Enfin, et pour conclure, je me suis amusé à chercher mon propre nom et quelle ne fût pas ma surprise de le trouver avec ma photo sur… le serveur Web du procès ! Il me semble qu'une photo contient des informations raciales et que mon nom est évidemment une information nominative. Je n'ai pas souvenir qu'on m'ait demandé quoi que ce soit à ce sujet ! »

Le président.

« J'étais témoin lorsqu'on vous a pris en photo et vous n'avez pas dit non.

-- On ne m'a pas demandé pour la publier mondialement.

-- C'est vrai !

-- C'est donc devenu quelque chose de tout à fait banal, une chose sur laquelle de moins en moins de gens réfléchissent : on emboîte le pas derrière la technologie ! »

© 1998-2001 denoue.org